Seguridad perimetral informática

Protege la red y sistemas de tu organización contra amenazas externas

Inteligencia, control y visualización

Protege tu negocio con el firewall perfecto

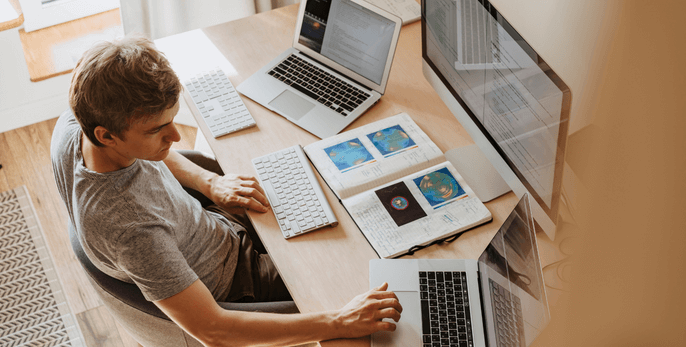

Con el aumento del trabajo remoto y la creciente necesidad de compartir datos en línea, la seguridad perimetral se ha vuelto aún más importante para proteger la red de la empresa contra amenazas externas. En e-LAND ayudamos a prevenir este tipo de ataques de ciberseguridad gracias a nuestros firewalls, sistemas de protección de intrusiones, etc. Garantiza la continuidad de tu negocio y protege la información más confidencial gracias a e-LAND Soluciones Digitales.

Protege tu red y datos con nuestra solución de seguridad perimetral IT

Asegura de los límites externos de tu red y sistemas informáticos

En e-LAND Soluciones Digitales, implementamos las mejores soluciones contrastadas a nivel mundial para mantener a tu empresa a salvo de ataques y amenazas.

Los ataques informáticos no solo ponen en jaque la integridad de la información y la reputación del negocio, sino que pueden conducir incluso al cierre de este. Además, las pequeñas y medianas empresas están cada vez más en el punto de mira de los piratas informáticos: muchas no son conscientes de los riesgos a los que se enfrentan, por lo que sus políticas de ciberseguridad suelen ser insuficientes.

Por ello, es fundamental proteger los activos de información con las máximas garantías.

Con nuestro servicio gestionado de ciberseguridad, tendrás la tranquilidad de que la protección de tus activos está en buenas manos: nos ocupamos de implementar una política que constituye una línea de defensa sólida frente a amenazas de muy diversa índole, a la vez que gestionamos los requerimientos relativos al cumplimiento normativo (LOPD, RGPD, etc.), todo ello gracias a soluciones como las siguientes:

Cortafuegos de nueva generación para proteger la comunicacion de tu empresa

Protección eficaz y avanzada frente a un amplio número de líneas de ataque

Análisis y predicción de potenciales amenazas en tiempo real

Conexiones remotas seguras mediante túneles VPN cifrados

Gestión unificada de amenazas

Prevención de fuga de datos (DLP): control de la información para evitar filtraciones

Firewall pago por uso

Modelo de alquiler mensual

Protección eficaz y avanzada frente a un amplio número de líneas de ataque

Análisis y predicción de potenciales amenazas en tiempo real

Cortafuegos de nueva generación que protegen las comunicaciones de tu empresa

Gestión unificada de amenazas

Conexiones remotas seguras mediante túneles VPN cifrados